SOC analist olarak hunting

İlk Adım: Hunting Mantığını Oturtmak

Öncelikle hunting, klasik "alarmları izleyip müdahale etmek"ten farklı.

Sen burada aktif bir şekilde şüpheli bir şey var mı diye avlanıyorsun.

🔹 Soru Sorarak Başla:

Örneğin: “Normalde hiç dış IP adresine SSH yapılmaz. Yapıldı mı?”

ya da “Çalışma saatleri dışında admin girişleri olmuş mu?”

🔹 Hipotez Kur:

Şu anda sistemde bir anormallik olduğunu düşün. Sonra onu doğrulamak için veri çek.

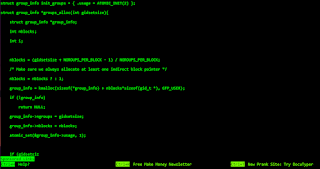

İkinci Adım: Teknik Beceriler

Hunting için şunlar lazım:

-

Log okuma ve korelasyon (özellikle firewall, EDR, Windows Event Log)

-

SIEM Query dili (mesela Splunk'da SPL, Sentinel'de KQL)

-

MITRE ATT&CK Framework bilgisi (hangi aşamada ne yapılır bilmek)

-

Normal davranışı bilmek (anormalliği anlayabilmek için)

Üçüncü Adım: Hunting Planları (Başlangıç için)

Başlangıçta şunlar üzerinden hunt yapabilirsin:

| Konu | Sorular |

|---|---|

| Anormal login | Aynı kullanıcı farklı ülkelerden kısa sürede giriş yapmış mı? |

| Powershell abuse | Powershell üzerinden base64 kodlu komutlar çalışmış mı? |

| DNS Tünelleme | Çok sayıda düşük TTL'li DNS sorgusu var mı? |

| Process Tree | Normalden sapmış process ilişkileri var mı? |

| Command & Control | Şüpheli IP'lere outbound bağlantılar var mı? |

Kaynak Önerilerim

1. Kitaplar:

-

📘 The Threat Hunter Playbook (Github üzerinden ücretsiz erişebilirsin)

-

📘 Practical Threat Hunting – Chris Sanders (çok iyi anlatıyor)

2. Ücretsiz Online Kaynaklar:

-

Threat Hunting Project → Bedava araçlar ve teknikler

-

MITRE ATT&CK Navigator → Teknikleri görselleştirmek için

-

Sigma Rules → Hunting için kullanabileceğin açık kaynak kural örnekleri

3. Pratik Yapabileceğin Ortamlar:

-

TryHackMe'de "Threat Hunting" odası var.

-

Security Blue Team sitesinde "Threat Hunting Labs" var (bazıları bedava).

-

Kendi SIEM ortamında (Sentinel, Splunk, Wazuh, vs.) test yapabilirsin.

4. Youtube ve Eğitimler:

-

John Strand’ın Threat Hunting anlatımları çok güzel (Black Hills InfoSec kanalında)

-

SANS Webcast'lerine bakabilirsin. Özellikle "Active Defense and Threat Hunting" yayınları.

Yorumlar

Yorum Gönder