SOC analist olarak hunting

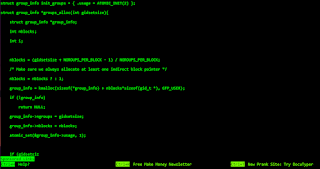

İlk Adım: Hunting Mantığını Oturtmak Öncelikle hunting, klasik "alarmları izleyip müdahale etmek"ten farklı. Sen burada aktif bir şekilde şüpheli bir şey var mı diye avlanıyorsun . 🔹 Soru Sorarak Başla: Örneğin: “Normalde hiç dış IP adresine SSH yapılmaz. Yapıldı mı?” ya da “Çalışma saatleri dışında admin girişleri olmuş mu?” 🔹 Hipotez Kur: Şu anda sistemde bir anormallik olduğunu düşün. Sonra onu doğrulamak için veri çek. İkinci Adım: Teknik Beceriler Hunting için şunlar lazım: Log okuma ve korelasyon (özellikle firewall, EDR, Windows Event Log) SIEM Query dili (mesela Splunk'da SPL, Sentinel'de KQL) MITRE ATT&CK Framework bilgisi (hangi aşamada ne yapılır bilmek) Normal davranışı bilmek (anormalliği anlayabilmek için) Üçüncü Adım: Hunting Planları (Başlangıç için) Başlangıçta şunlar üzerinden hunt yapabilirsin: Konu Sorular Anormal login Aynı kullanıcı farklı ülkelerden kısa sürede giriş yapmış mı? Powershell abuse Powershell üzerinde...